从“守株待兔”到“反向狩猎”:这款系统让APT无处遁形(文末有惊喜)

在前不久举办的2025年世界互联网大会上,我们发布了“主动式AI威胁狩猎系统”,会后收到了很多客户咨询:

【安恒信息】客户群

客户

“你们这个主动式AI威胁狩猎系统,

听着很牛,但到底是个啥?”

“不是又一个蜜罐么?

传统蜜罐的仿真问题太多了”

“AI怎么来主动狩猎呢?”

今天这篇文章,就一次性把这些疑问掰开揉碎讲清楚。

99%的人都理解错了:它根本不是“放个假服务器等黑客来咬”的传统蜜罐,也不是“撒一大堆静态诱饵等鱼上钩”的第二代诱捕网。

它是一套会反过来“狩猎”攻击者的AI代理人系统。

下面,我们一步步拆开分析。

01

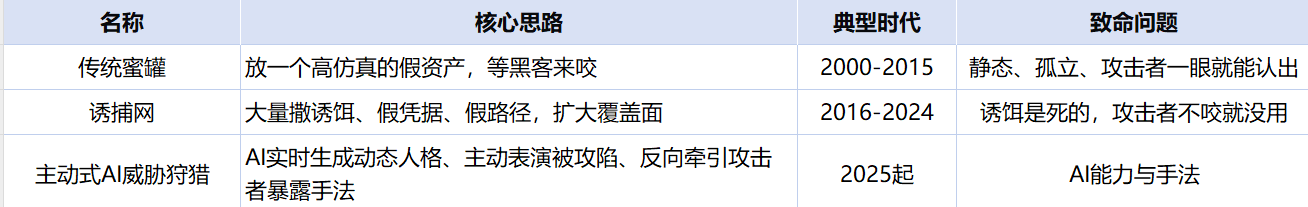

威胁诱捕技术的三代演进:从被动等待,到主动开猎

威胁诱捕技术已经走了三代,每一代都对应着攻防对抗环境的变化。

第一代传统蜜罐:就像在森林里放一个假鹿,等狼来咬。早期有效,然而现在黑客太聪明了——他们会先用自动化脚本指纹识别(查看SSH banner、延迟、文件系统特征),一发现不对劲立刻撤。

第二代诱捕网:进化成撒网式诱饵,假文件、假账号、假共享、假数据库到处都是。但诱饵依然是静态的——黑客可以选择“不咬”,继续低调横向移动,潜伏半年都不碰诱饵。

第三代主动式AI威胁狩猎:AI不再被动等咬,而是主动去“演”。 它会根据攻击者的每一步操作,实时生成对应的“受害者人格”,甚至故意露出破绽,诱导攻击者认为“这个目标太好打了”,从而把整条攻击链完整打出来——这才是真正的降维打击。

02

为什么2025年的传统蜜罐已经彻底失效?

进入2025年,传统蜜罐(无论是低交互还是高交互)在面对成熟APT团伙时,已基本丧失实战价值。

黑客比你想象的更聪明、更耐心、更“干净”。

根据我们与多家安全机构交流,以及2025年多家权威报告(如CrowdStrike、Bitdefender、Mandiant等)的数据汇总:

超过80%的成熟APT团伙具备系统化的“反蜜罐侦测”能力 ;

他们在初始侦察阶段就会运行自动化指纹识别脚本(检查SSH banner、系统延迟、文件系统特征、VM artifacts、uptime等),一旦嗅到一丝不对劲,立刻绕过或撤退。传统蜜罐的静态特征(如固定端口响应、默认配置、缺乏真实流量)早已被写进他们的工具链。

误报高 + 漏报更高,已成鸡肋

传统蜜罐对正常运维行为(如管理员登录、脚本执行)极易产生误报,每天几百上千条警报把安全团队淹没;真正的高级攻击却往往“不碰诱饵”,直接走Living-off-the-Land(LotL,利用系统原生工具)路径。2025年Bitdefender对70万起事件的统计显示,84%的严重攻击都使用了LotL技术,不留任何外部恶意文件,完全绕过传统蜜罐的交互逻辑。

攻击者默认“不碰任何看起来可疑的东西”

现在的APT不再贪婪,他们潜伏半年甚至一年,只用PowerShell、WMI、Rundll32、CertUtil等合法工具横向移动、提权、窃数据。传统蜜罐就像战场上摆了个明显假人——敌人不打,你永远发现不了他;万一敌人真打,蜜罐还可能被反向利用成跳板。

在近些年的真实案例中也充分说明了这一情况:

1.2025年上半年公开披露的多个国家级APT案例(如伏特台风变种、某些中国境内的供应链攻击)显示,攻击者在上手前必跑“honeypot-check”脚本,传统蜜罐的触发率为个位数。

2.某集团使用传统高交互蜜罐,结果被攻击者快速指纹识别后,反过来把蜜罐当C2中继,差点扩散到生产网(幸好及时物理断网)。

2025年,传统蜜罐就像把一个写着“我是陷阱”的假人放在战场上,等敌人来打。敌人要么一眼看穿绕开,要么干脆不打,直接从你眼皮底下溜走。

客户手里往往积累了海量的IOC、威胁域名和签名规则,但攻击者只要稍改手法、换个LotL工具链,就能让所有传统防护集体失明。

这也是为什么我们要做“主动式AI威胁狩猎”——不是被动等咬,而是反过来主动“演戏”把猎物榨干。

03

我们到底做了什么“反向”的事?

传统安全思维: “我放一个诱饵,等你来上钩。” → 被动、静态、靠运气,黑客不咬你就永远发现不了。

当我们利用反向思维: “我假装已经被你攻陷了,故意露出更多马脚,引诱你把全部家当都亮出来。”

我们不再是“守株待兔”,而是变成了一位会实时演戏的AI演员,专门为每一位攻击者量身定制一场“好戏”。

具体怎么演?来看几个真实交互场景(已脱敏):

1.攻击者刚摸进内网的第一秒 系统立刻生成一个“最容易攻陷的人格”:

✧一位刚入职的运维实习生

✧桌面堆满无用文件、记事本里明文写着“公司密码大全.txt”✧浏览器保存了20多组域账号、数据库连接串、VPN凭据

✧历史记录里还有“如何提升域管权限”“Cobalt Strike使用教程” 攻击者一看:这不就是天上掉下来的肥羊吗?

2.攻击者每进一步,AI就实时“加戏”

✧你喜欢PowerShell? → 系统立刻在历史记录里“泄露”一条可疑的Base64编码命令,还故意留半截没删干净。✧你喜欢RDP横移? → 立刻伪装成一台弱鸡Windows服务器,远程控制端口大开,防火墙策略松散,屏幕上还开着个远程桌面窗口。

✧你用Mimikatz提权? → 系统故意把LSASS进程暴露得明明白白,甚至“贴心”地把内存转储路径留给你。✧你想持久化? → 注册表跑位键、计划任务、启动项,AI比你还懂怎么写得更隐蔽。

3.攻击者以为自己在狩猎,其实早已成为猎物

整个过程,攻击者的每一步操作、每一条命令、每一个自研工具、每一段C2信标,全都被高保真记录。 我们不仅能榨出完整的攻击链(从初始接入→持久化→提权→横移→数据外传),还能把对方自研的0day、定制Loader、私有C2框架全部逼出来。

4.最后一步:精准定性

系统把捕获的TTPs实时与安恒情报中心(阿加莎威胁情报平台)数亿条数据进行毫秒级匹配:

✧是已知的某个APT团伙?✧还是一个全新的0day攻击链?

✧甚至能判断这是“野生黑客”还是“红队演练”: 告警直接推送“这是XXX团伙最新变种,置信度98%”,而不是传统形式“可疑行为,建议人工分析”。

我们不是在“等”攻击者犯错, 而是主动陪他把攻击演完,然后将全部手法、工具、意图榨得一滴不剩。

04

对红蓝对抗、攻防演练的降维打击

最近很多安全负责人、网信办、等保测评机构都在问同一件事: “这套系统在实战化攻防演练、红队评估里表现到底怎么样?”

答案是:不仅能用,简直是为当前所有实战化需求量身定做的“照妖镜”+“陪练神器”。

1.攻击方再隐蔽也藏不住

跟安恒内部多支攻击队做过闭门对抗,他们最得意的LotL全链路、自研免杀Loader、供应链绕过手法,平均8-15分钟就被系统完整榨干。

2.防守方第一次真正“看见”红队的全部手法

以往攻击方打完只交一份报告,防守方永远不知道对方到底用了多少0day、埋了多少后门、绕过了多少规则。现在系统直接高清复盘:每一条命令、每一次横移、每一个自研工具、每一段C2信标,全程无死角。

对攻击方来说,这是最硬的陪练靶场; 对防守方来说,这是最狠的复盘老师。在攻防演练的技术博弈中,不断进行融合和提升其实战能力。

05

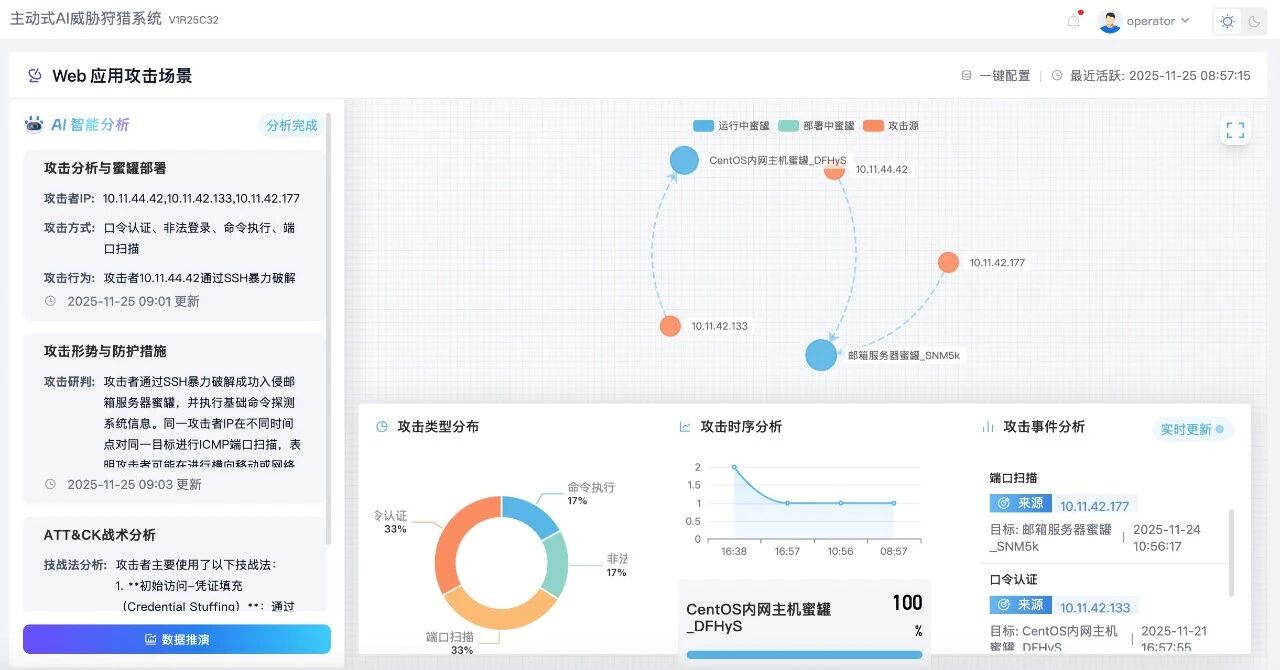

三张图看懂系统全貌

1:一句话自定义构建仿真蜜罐

点击放大图片

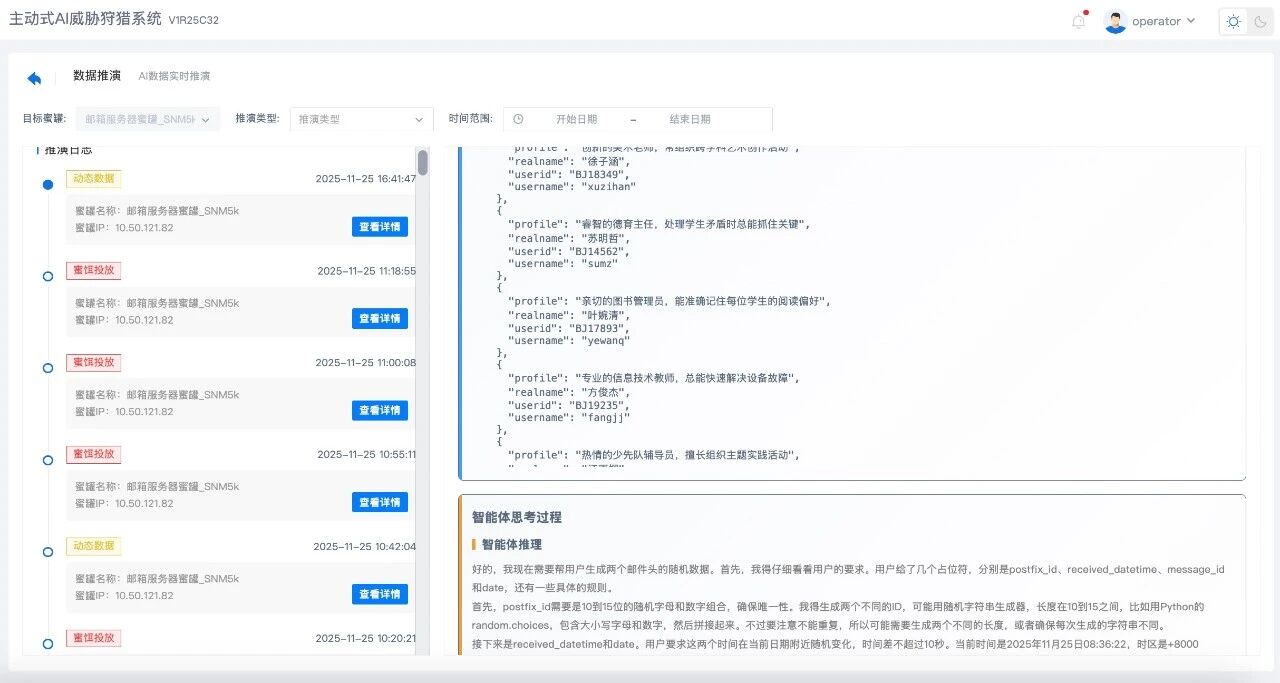

2:AI主动式狩猎场景看板

点击放大图片

3:AI自主狩猎分析与决策

点击放大图片

立即体验恒脑安全智能体

立即体验恒脑安全智能体

立即解锁AI安服数字员工

立即解锁AI安服数字员工

行业解决方案

行业解决方案 技术解决方案

技术解决方案